Uzbrucēji izmanto jaunu Windows 0-dienas ievainojamību

Kibernoziedznieki tēmētos uzbrukumos ir sākuši izmantot kārtējo 0-dienas ievainojamību gandrīz visās atbalstāmajās Windows versijās. Ievainojamība ir saistīta ar OLE tehnoloģiju Windows operētājsistēmās un var tikt izmantota datorsistēmu inficēšanai ar īpaši sagatavota Microsoft Office faila palīdzību.

Labojums jaunajai ievainojamībai nav pieejams, tomēr MS ir izlaidusi FixIt rīku, kas ierobežo zināmos uzbrukumus ar šīs ievainojamības izmantošanu. Līdz šim fiksētajos uzbrukumos ir tikuši izmantoti ļaundabīgi PowerPoint faili.

Pēdējā laikā šī ir jau otrā atklātā OLE 0-dienas ievainojamība. 14. oktobrī firma iSIGHT Partners paziņoja par virkni tēmētu uzbrukumu, kuros pielietota cita OLE ievainojamība CVE-2014-4114. Kopā ar citām ievainojamībām tā izmantota mērķētiem uzbrukumiem valdības, enerģētikas un citos nozīmīgos sektoros.

Nākošā plānveida drošības atjauninājumu pakete Microsoft produktiem iznāks 11. novembrī. Pašlaik nav zināms, vai būs jāgaida līdz šim datumam, vai arī tiks izlaisti kādi ārkārtas labojumi. Šobrīd Windows lietotājiem, īpaši biznesa vidē, būtu jābūt uzmanīgiem ar Microsoft Office dokumentiem un prezentācijām, it īpaši, ja tie tiek iesūtīt no ārpuses. Mūsdienās tas ir tipveida scenārijs ļaunprāšu iekļūšanai korporatīvajos datortīklos, kad uzņēmuma darbiniekiem tiek nosūtītas personificētas e-pasta vēstules ar pievienotu īpaši sagatavotu Office failu. Tas var būt gan Word dokuments ar CV, gan PowerPoint fails ar jaunu produktu prezentāciju utt.

Atbildīgajiem par datortīklu drošību apdraudējuma minimizēšanai, protams, būtu jāseko Microsoft ieteikumiem, tomēr jāatceras, ka 0-dienas ievainojamību gadījumā vienmēr ir laika periods, kurā tikai esošā drošības sistēma pasargā no iespējamajiem uzbrukumiem. Šajā periodā primāru nozīmi iegūst izmantoto drošības risinājumu spēja identificēt jaunos draudus, jo īpaši, mūķus (exploit).

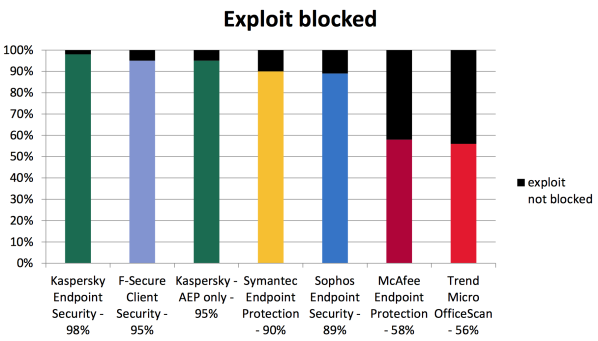

Dažādu drošības risinājumu spēja bloķēt jaunus mūķus (exploit). Dati no Real World Enterprise Security Exploit Prevention Test, February 2014.

Plašāka informācija šī gada februārī publicētajā korporatīvo drošības risinājumu testa atskaitē - Real World Enterprise Security Exploit Prevention Test.

Sadarbībā ar: Antivirus.lv

un kas ar nod32? šie raksti gadījumā nav kaspersky sponsorēti (gluži tāpat kā antivirus.lv)?

Infrormācija iegūta (tas arī minēts teksta beigās) no antivirus.lv. Un nē, nav sponsorēts teksts. Raksta galvenais mērķis bija pēc iespējas ātrāk brīdināt cilvēkus par šo ievainojamību.